Atenção: Este artigo tem fins educacionais e destina-se a instruir e informar. Nunca utilize técnicas aprendidas em dispositivos sem permissão explícita. Ataques realizados sem autorização são considerados criminosos e puníveis por lei. Não seja parte do problema, seja parte da solução.Introdução

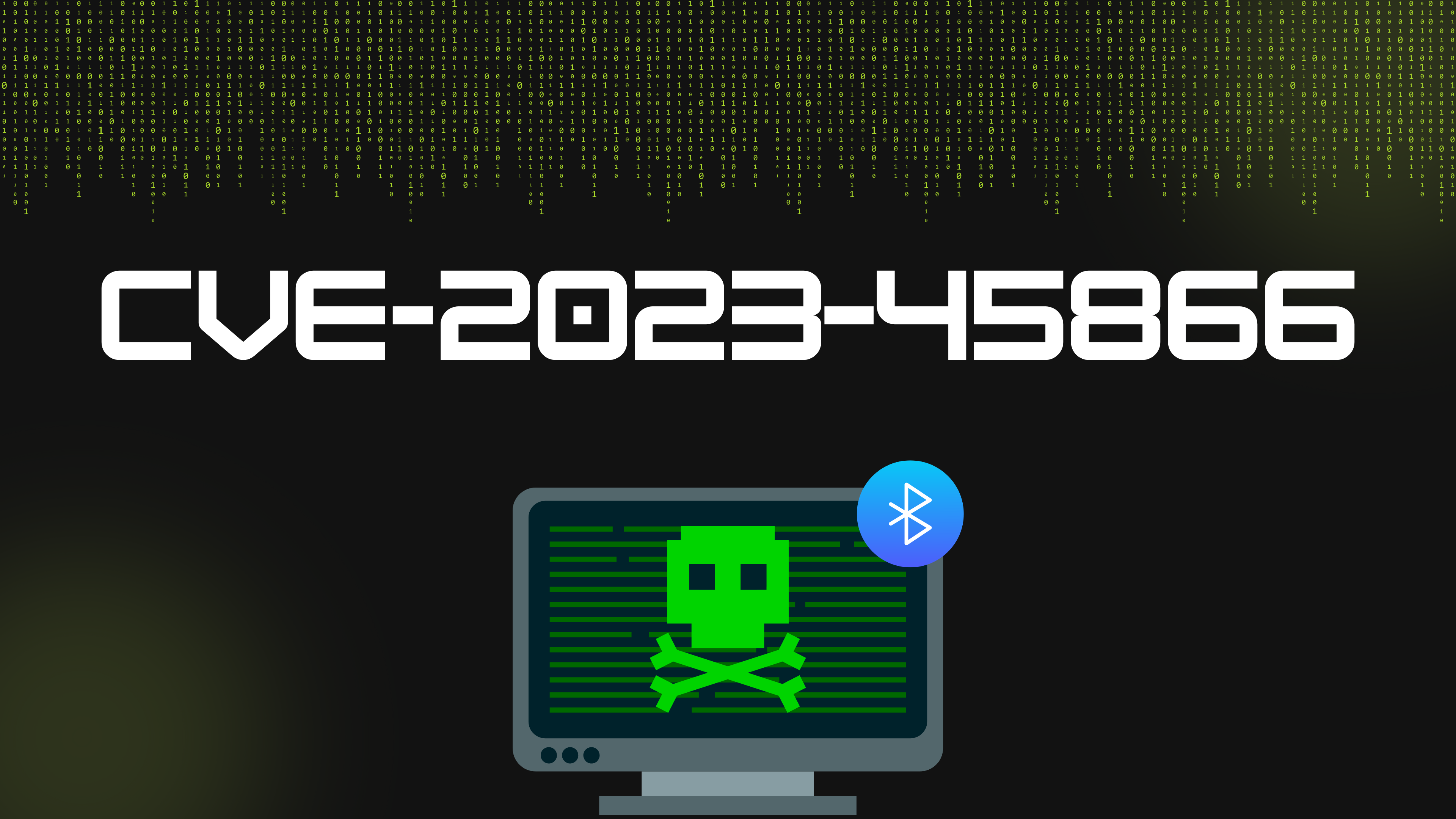

Você já ouviu falar do BadUSB? E se eu te dissesse que algo semelhante é possível através do Bluetooth? Bem, agora é.

O pesquisador Marc Newlin divulgou detalhes sobre essa vulnerabilidade, juntamente com outras que seguiram o mesmo padrão. Esta CVE permite que um atacante não autorizado se conecte ao dispositivo alvo e envie informações, simulando ser um teclado. E o pior de tudo? Não requer nenhuma interação do usuário! Este tipo de ataque é conhecido como 0-Click, significando que nenhuma ação do usuário é necessária para que ele seja afetado.

Como funciona o processo?

- O atacante começa escaneando por todos os dispositivos Bluetooth próximos (esse ataque só funciona dentro do alcance).

- A informação crucial necessária para explorar essa vulnerabilidade é o endereço MAC do dispositivo. Esse endereço permite capturar informações sobre o sistema operacional do dispositivo alvo, adaptando o ataque de acordo.

- É importante ressaltar que, como a CVE está relacionada ao próprio protocolo Bluetooth, ela afeta diversos sistemas operacionais, incluindo Android, Windows, Linux e dispositivos da Apple.

- Com o sistema operacional identificado, o ataque continua estabelecendo uma conexão com a vítima, aproveitando a vulnerabilidade do BlueZ, que não restringe adequadamente os dispositivos não pareados.

- Mesmo sem ter sido previamente conectado, o atacante consegue injetar eventos HID, simulando teclas em um teclado.

- Com a capacidade de enviar entradas como um teclado, as possibilidades são ilimitadas, abrindo um leque de oportunidades para potenciais ataques.

Ataque

Alguns script que são capazes de explorar essa vulnerabilidade estão disponíveis no Github:

Defesa

Como essa vulnerabilidade é de 2023 e com uma criticidade relativamente alta a grande maioria dos dispositivos já possuem um patch de segurança para corrigir essa CVE, mas dispositivos mais antigos provavelmente ainda estão vulneráveis. São elas até o momento:

- Android:

Versões inferiores 10 - Linux:

Já possui patches para todas as maiores versões - macOS:

Versões inferiores a 14 - iOS:

Versões: 16 - Windows:

Versões inferiores a 10 - Muitas versões mais antigas não foram testadas.

Desligar o Bluetooth também é efetivo para prevenir esse ataque.

Referencias

Ubuntu Security

System Weakness

Marc X

Mitre

Nist